Pada 20 Juni 2024, Pusat Data Nasional Sementara (PDNS) mengalami serangan siber yang mengakibatkan tidak dapat diaksesnya sejumlah layanan yang di hosting di PDNS. Pada konferensi pers yang diselenggarakan pada 24 Juni 2024 lalu, Kepala Badan Siber dan Sandi Negara mengatakan bahwa insiden siber pada PDNS dikarenakan ransomware Brain Cipher. Akibat insiden tersebut, setidaknya 210 Institusi terdampak dan banyak layanan publik terganggu.

Apa itu Brain Cipher?

Brain Cipher merupakan ransomware varian dari Lock Bit 3.0 yang mengekfiltrasi data sensitif dan mengenkripsinya. Korban diberikan ID enkripsi untuk untuk menghubungi pelaku. Laporan pertama mengenai Brain Cipher Ransomware dikeluarkan oleh Symantec pada 16 Juni 2024, 4 hari sebelum insiden pada PDNS. Sampai saat ini, belum diketahui dengan jelas taktik, teknik, prosedur yang digunakan. Untuk akses awal dapat melalui phishing, mengeksploitasi kerentanan pada aplikasi public maupun menyusupi melalui Remote Desktop Protocol (RDP).

Apa itu Brain Cipher?

Brain Cipher merupakan ransomware varian dari Lock Bit 3.0 yang mengekfiltrasi data sensitif dan mengenkripsinya. Korban diberikan ID enkripsi untuk untuk menghubungi pelaku. Laporan pertama mengenai Brain Cipher Ransomware dikeluarkan oleh Symantec pada 16 Juni 2024, 4 hari sebelum insiden pada PDNS. Sampai saat ini, belum diketahui dengan jelas taktik, teknik, prosedur yang digunakan. Untuk akses awal dapat melalui phishing, mengeksploitasi kerentanan pada aplikasi public maupun menyusupi melalui Remote Desktop Protocol (RDP).

Berikut informasi yang diperoleh mengenai Brain Cipher:

· MD5: 448f1796fe8de02194b21c0715e0a5f6

· MD5: 448f1796fe8de02194b21c0715e0a5f6

· SHA1: 935c0b39837319fda571aa800b67d997b79c3198

· SHA256: eb82946fa0de261e92f8f60aa878c9fef9ebb34fdababa66995403b110118b12

· SSDEEP: 3072

/5qUpfDT6zT73Ew8Ym9wV9JyknP7SAy

/5qUpfDT6zT73Ew8Ym9wV9JyknP7SAy

· IP Addresses: 199.232.214.172 (US), 224.0.0.252

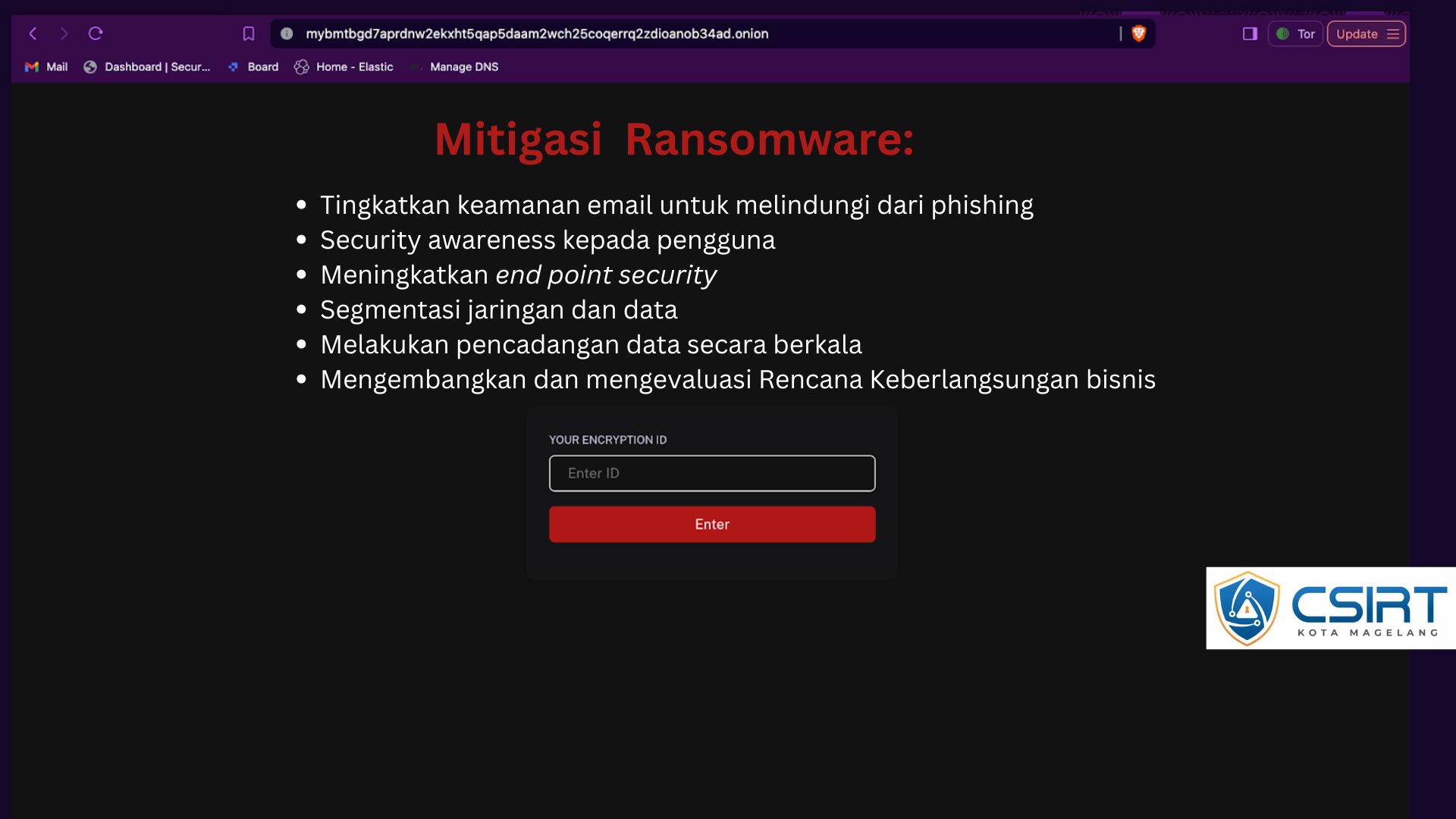

· Web: http://mybmtbgd7aprdnw2ekxht5qap5daam2wch25coqerrq2zdioanob34ad.onion

· Email: brain.support@cyberfear.com

· Virus Total: https://www.virustotal.com/gui/file/eb82946fa0de261e92f8f60aa878c9fef9ebb34fdababa66995403b110118b12

Metode:

Brain Cipher didistribusikan utamanya melalui email phishing yang mengelabui pengguna untuk mendownload dan menjalankan file tertentu. Setelah dalam jaringan, ransomware akan menggunakan berbagai taktik untuk meningkatkan privilege, menghindari pertahanan dan mendapatkan akses ke informasi sensitif misalnya menggunakan windows command shell.

Ransomware mengakses registri, menemukan informasi sistem, dan penemuan perangkat lunak. Tindakan ini memungkinkan ransomware memetakan lingkungan yang terinfeksi dan mengidentifikasi target enkripsi bernilai tinggi. Brain cipher mendapatkan kredensial dari akses mengakses cookie web, dan kredensial yang disimpan dalam file.

Mitre ATT&CK

· Execution: T1059.003 (Windows Command Shell), T1204.002 (User Execution Malicious File)

· Privilege Escalation: T1548.002 (Bypass User Account Control)

· Defense Evasion: T1548.002 (Bypass User Account Control)

· Credential Access: T1539 (Steal Web Session Cookies), T1555.003 (Credentials from Web Browsers), T1552.001 (Credentials in Files)

· Discovery: T1012 (Query Registry), T1082 (System Information Discovery), T1518 (Software Discovery)

· Impact: T1486 (Data Encryption for Impact)

Dampak:

Dampak ransomware adalah enkripsi data, yang membuat data korban tidak dapat diakses sampai uang tebusan dibayarkan. Serangan ransomware menimbulkan gangguan signifikan terhadap layanan dan operasional organisasi.

Mitigasi:

1. Menerapkan solusi keamanan email yang kuat untuk mendeteksi dan memblokir upaya phishing.

2. Membangun dan meningkatkan kesadaran kepada pengguna untuk mengenali dan melaporkan email phishing.

3. Menerapkan perlindungan pada end point untuk mendeteksi dan mencegah eksekusi malware.

4. Memisahkan sistem dan data penting untuk membatasi penyebaran ransomware.

5. Memelihara pencadangan data penting secara berkala dan memastikan bahwa pencadangan disimpan dengan aman dan offline.

6. Mengembangkan dan memperbarui rencana respons insiden secara berkala untuk memastikan respons yang cepat dan efektif terhadap serangan

referensi: dari berbagai sumber